Petya/NotPetya/ExPetr — самый большой ущерб от кибератаки

Когда: июнь 2017 года.

Кого или что атаковали: крупные корпоративные сети компаний и госслужб по всему миру

Что произошло:

Первая версия вируса появилась еще в марте 2016 года, но серьезные кибератаки начались в 2017-м. Не все согласны с тем, что в обоих случаях это был один и тот же вирус, но значительная часть кода действительно совпадала. По поводу названия тоже возникли споры: исследователи из «Лаборатории Касперского» предпочитают называть вирус New Petya, NotPetya или ExPetr .

Так же, как и WannaCry, Petya и его поздние версии поражали компьютеры на ОС Microsoft Windows. Они зашифровывали файлы — точнее, базу данных с информацией обо всех файлах на диске — и данные для загрузки ОС. Затем вирус требовал выкуп в биткоинах.

Экран пораженного вирусом NotPetya компьютера

Но коды для расшифровки не помогали, а, наоборот, уничтожали все данные на жестком диске. При этом вирус получал полный контроль над всей инфраструктурой компании, и защита от WannaCry против него уже не действовала.

Для создания NotPetya использовали коды хакерской группировки Equation, выложенные в открытый доступ. В октябре 2020 власти США обвинили хакерскую группировку Sandworm , состоящую из сотрудников российского ГУ ГШ, в причастности к вирусу NotPetya и другим кибератакам.

Больше всего от вируса пострадала Украина. Позднее пришли к выводу , что именно отсюда началось заражение. Причина — в автоматическом обновлении бухгалтерской программы M.T.doc, которой пользуется большинство компаний и госорганов в стране.

Ущерб: Вирус затронул компании и госорганы Европы, США, Австралии, России, Украины, Индии, Китая. Среди пострадавших — российские компании «Роснефть» и «Башнефть», международные корпорации Merck, Maersk, TNT Express, Saint-Gobain, Mondelez, Reckitt Benckiser. На Украине пострадало более 300 компаний, включая «Запорожьеоблэнерго», «Днепроэнерго», Киевский метрополитен, украинские мобильные операторы «Киевстар», LifeCell и «Укртелеком», магазин «Ашан», Приватбанк, аэропорт Борисполь. 10% памяти всех компьютеров в стране оказалось стерто. Общая сумма ущерба от деятельности хакеров составила более $10 млрд .

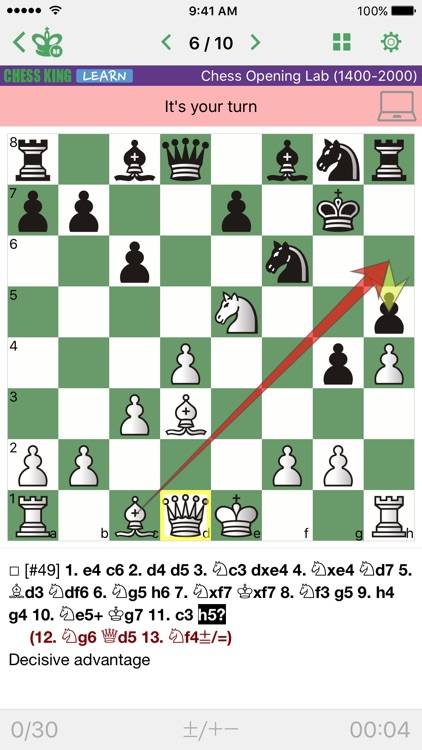

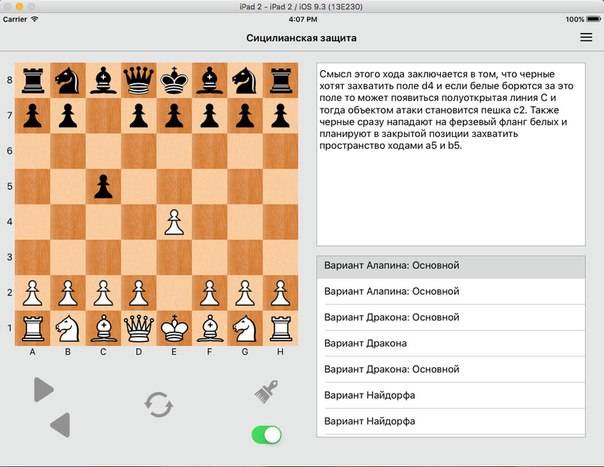

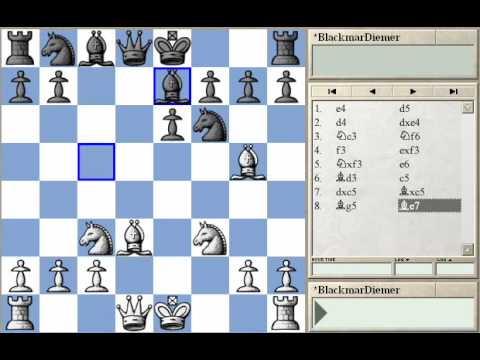

Атака Торре в обороне Ост-Индии ( ECO A48) [ править ]

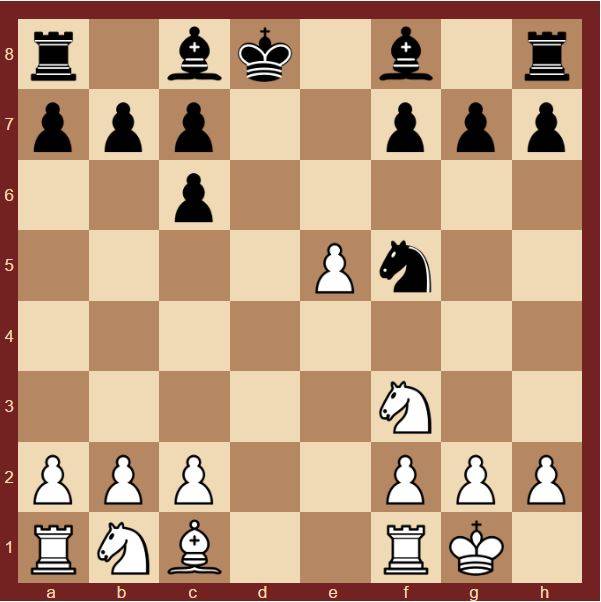

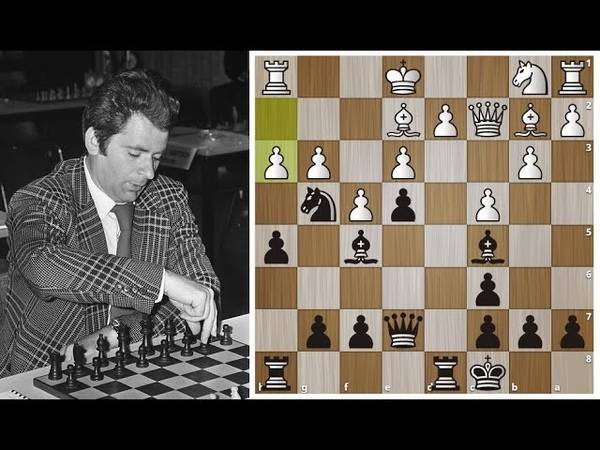

Вариант восточно-индийской защиты после 1.d4 Nf6 2.Nf3 g6 3.Bg5 часто также называют атакой Торре. После 3 … Bg7 белые обычно играют 4.Nbd2, но могут также сыграть 4.c3. После 4.Nbd2 общие варианты включают 4 … 0-0 5.c3 и 4 … d5 5.e3 0-0.

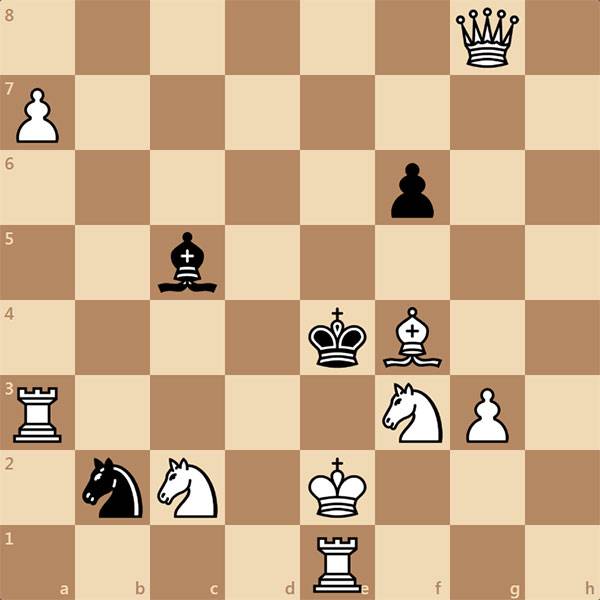

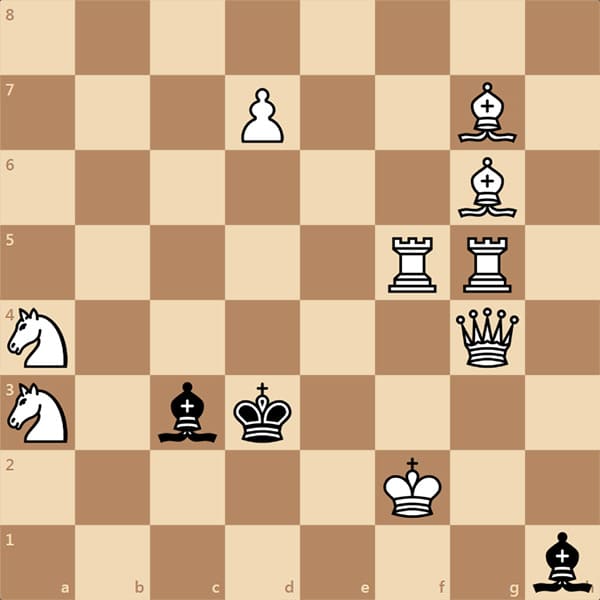

Пример игры править

Лоек Ван Вели против Петера Леко , 1996 1.d4 Nf6 2.Nf3 g6 3.Bg5 Bg7 4.Nbd2 0-0 5.c3 d6 6.e4 c5 7.dxc5 dxc5 8.Bc4 Nc6 9.0-0 Qc7 10.Qe2 h6 11.Bh4 Nh5 12.Rfe1 Ne5 13.Nxe5 Bxe5 14.g3 Bh8 15.f4 Ng7 16.Qf3 Be6 17.Rad1 Rad8 18.Bxe6 Nxe6 19.f5 g5 20.fxe6 gxh4 21.Qg4 Bg7 22.Qxh4 c4 23 .Kg2 fxe6 24.Qg4 Rf6 25.Nf3 Rdf8 26.Nd4 h5 27.Qxh5 Rf2 28.Kh3 Qe5 29.Qxe5 Bxe5 30.Nxe6 R8f6 31.Rd8 Kf7 32.Ng5 Kg7 33.Rd7 Rh6 34.Kg4 Bg4 Kf7 36.Nf4 Rh8 37.h4 Rg8 38.Kh3 Be5 39.Rd5 Bxf4 40.Rf5 Ke6 41.Rxf4 Rxb2 42.h5 b5 43.Rg4 Rxg4 44.Kxg4 Rxa2 45.h6 Rh2 46.Kg5 Ke5 47.g4 a5 48 .Rb1 Kxe4 49.Rxb5 a4 50.Ra5 Kd3 51.Kg6 a3 52.h7 e5 53.Rxe5 Rxh7 54.Kxh7 Kxc3 55.Ra5 Kb2 56.g5 a2 57.g6 a1 = Q 58.Rxa1 Kxa1 59.g7 c3 60 .g8 = Q c2 ½ – ½

Атака Торре в обороне Ост-Индии (ЭКО A48)

Вариант Ост-Индская оборона, после 1.d4 Nf6 2.Nf3 g6 3.Bg5, часто также называют атакой Торре. После 3 … Bg7 белые обычно играют 4.Nbd2, но могут также сыграть 4.c3. После 4.Nbd2 общие варианты включают 4 … 0-0 5.c3 и 4 … d5 5.e3 0-0.

Пример игры

Лук Ван Вели vs. Питер Леко, 1996 1.d4 Nf6 2.Nf3 g6 3.Bg5 Bg7 4.Nbd2 0-0 5.c3 d6 6.e4 c5 7.dxc5 dxc5 8.Bc4 Nc6 9.0-0 Qc7 10.Qe2 h6 11.Bh4 Nh5 12.Rfe1 Ne5 13.Nxe5 Bxe5 14.g3 Bh8 15.f4 Ng7 16.Qf3 Be6 17.Rad1 Rad8 18.Bxe6 Nxe6 19.f5 g5 20.fxe6 gxh4 21.Qg4 Bg7 22.Qxh4 c4 23.Kg2 fxe6 24.Qg4 Rf6 25. Nf3 Rdf8 26.Nd4 h5 27.Qxh5 Rf2 28.Kh3 Qe5 29.Qxe5 Bxe5 30.Nxe6 R8f6 31.Rd8 Kf7 32.Ng5 Kg7 33.Rd7 Rh6 34.Kg4 Bf6 35.Ne6 Kf7 36.Nf4 Rh4 38.Kh3 Be5 39.Rd5 Bxf4 40.Rf5 Ke6 41.Rxf4 Rxb2 42.h5 b5 43.Rg4 Rxg4 44.Kxg4 Rxa2 45.h6 Rh2 46.Kg5 Ke5 47.g4 a5 48.Rb1 Kxe4 49.Rxb5 a4 50. Ra5 Kd3 51.Kg6 a3 52.h7 e5 53.Rxe5 Rxh7 54.Kxh7 Kxc3 55.Ra5 Kb2 56.g5 a2 57.g6 a1 = Q 58.Rxa1 Kxa1 59.g7 c3 60.g8 = Q c2

Самая скандальная кибератака российских хакеров

Когда: май 2020 года.

Кого или что атаковали: Агентство национальной безопасности США.

Что произошло:

Хакеры попытались взломать почтовые серверы АНБ . Злоумышленники использовали уязвимость в агенте пересылки сообщений Exim, обнаруженную в июне 2019 года. Она позволяет преступнику отправлять вредоносное письмо на сервер и сразу же получать возможность удаленно запускать там же свой код.

АНБ обвинила в атаке хакерскую группировку Sandworm (она же — Telebots, Voodoo Bear, Iron Viking и BlackEnergy), связанную с Россией — ту самую, которая предположительно запустила вирус NotPetya. Ее же Минюст США позже обвинил в причастности к политическим событиям в Грузии и на Украине, а также во вмешательстве в выборы во Франции и атаке на компьютерную сеть Зимних Олимпийских игр в Пхенчхане в 2018 году .

Кибератака на звезд

В 2014 году, в результате нескольких кибератак, хакеры получили доступ к фото и видео знаменитостей, которые хранились в облаке iCloud. Многие из них — включая интимные — попали в сеть: их опубликовали на ресурсе 4chan. В числе пострадавших оказались Ким Кардашьян, Аврил Лавин, Кейли Куоко, Дженнифер Лоуренс, Кирстен Данст, Рианна, Скарлетт Йоханссон, Вайнона Райдер.

Ролик блогера Wylsacom об утечках 2014 года

Некоторые поспешили заявить, что фото и видео поддельные:

Кибератаки могут убивать?

К сожалению, да. В 2015 году хакеры взломали сайт Ashley Madison , предназначенный для знакомств замужних женщин и женатых мужчин. В результате атаки утекли данные 40 млн пользователей. Некоторым из них начали рассылать угрозы с требованием выкупа в $1 тыс. Некоторые из пострадавших испугались, что их супруг узнает об измене, и покончили с собой.

Второй случай произошел в сентябре 2020 года. Злоумышленники атаковали ИТ-систему университетской клиники в Дюссельдорфе. В результате 30 серверов и все подключенные устройства — в том числе аппараты жизнеобеспечения — на некоторое время вышли из строя. Этого оказалось достаточно, чтобы одна из пациенток скончалась . Полиция завела уголовное дело по факту убийства. Правда, позже в одном из изданий появилось опровержение: якобы смерть пациентки не была связана с кибератакой .

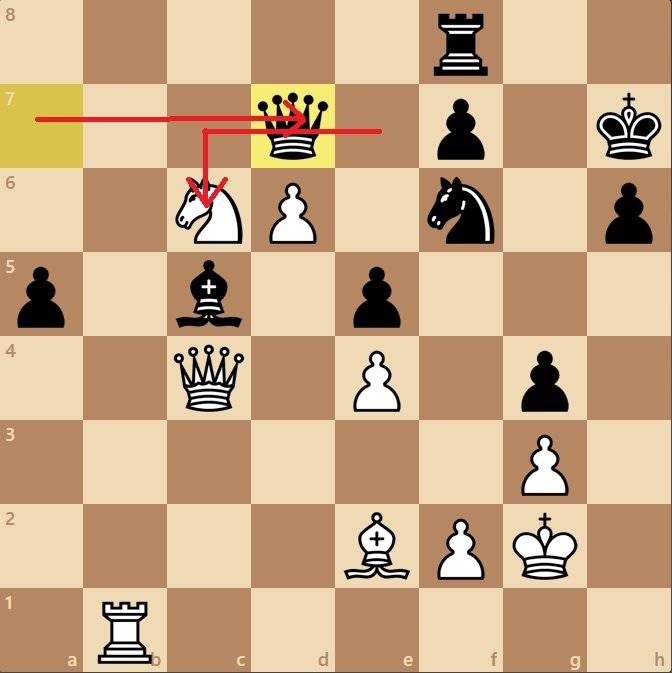

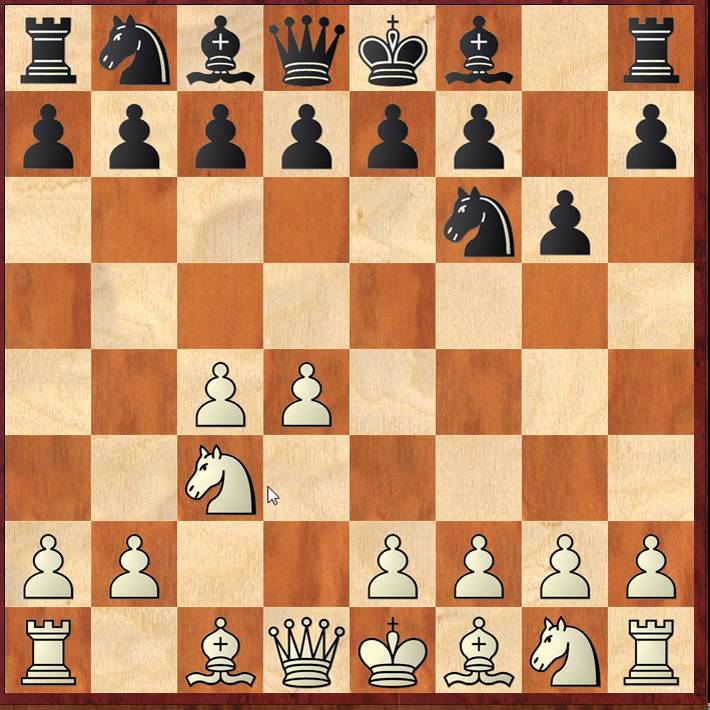

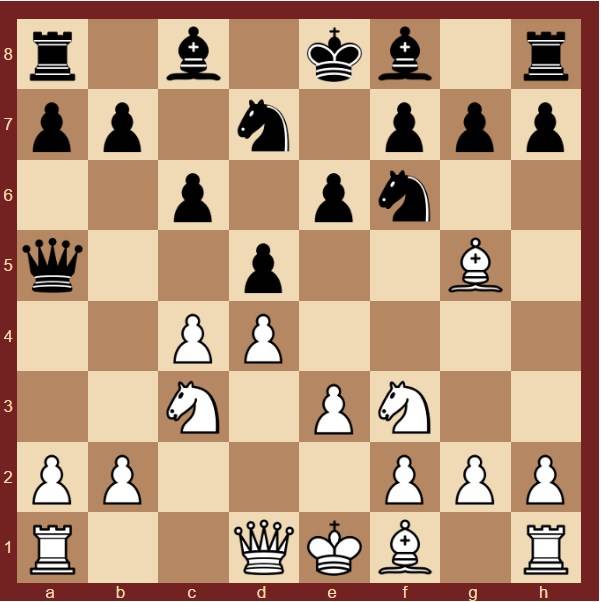

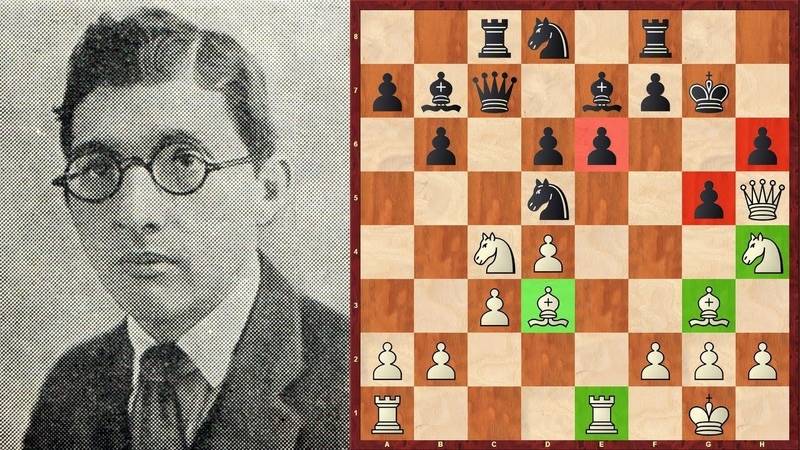

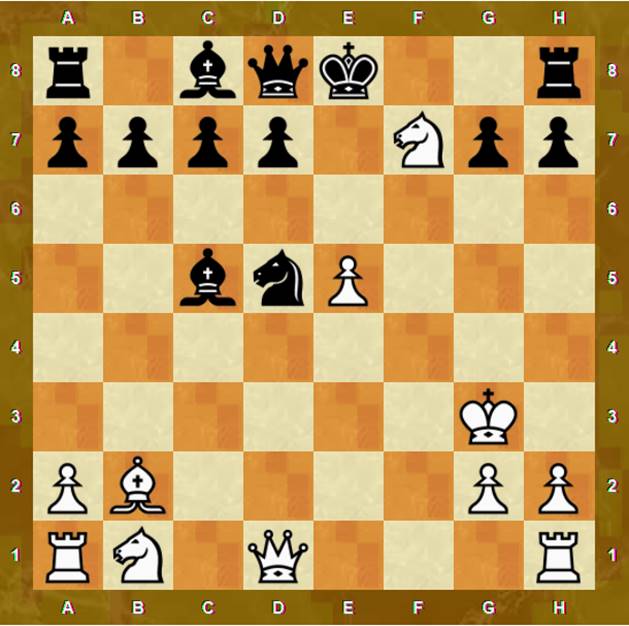

Описание [ править ]

Обычная позиция для начала атаки белых на королевском фланге черных будет с белопольным слоном на d3, чернопольным слоном на g5 и конями на d2 и f3:

| а | б | c | d | е | ж | грамм | час | ||

| 8 | 8 | ||||||||

| 7 | 7 | ||||||||

| 6 | 6 | ||||||||

| 5 | 5 | ||||||||

| 4 | 4 | ||||||||

| 3 | 3 | ||||||||

| 2 | 2 | ||||||||

| 1 | 1 | ||||||||

| а | б | c | d | е | ж | грамм | час |

Torre Attack: готов к работе

| а | б | c | d | е | ж | грамм | час | ||

| 8 | 8 | ||||||||

| 7 | 7 | ||||||||

| 6 | 6 | ||||||||

| 5 | 5 | ||||||||

| 4 | 4 | ||||||||

| 3 | 3 | ||||||||

| 2 | 2 | ||||||||

| 1 | 1 | ||||||||

| а | б | c | d | е | ж | грамм | час |

Структура Торре белых с c3 и e4

Белые стремятся к быстрому и гармоничному развитию, укрепляют свою пешку d4 с помощью c2 – c3, а затем часто используют e2 – e4, чтобы получить шансы атаки на королевском фланге, когда слон Торре прижимает коня f6. Если белые сыграют раннее c4, дебют переместится в ряд более распространенных вариантов ферзевых пешек , таких как ферзевый гамбит или одна из различных индийских защит .

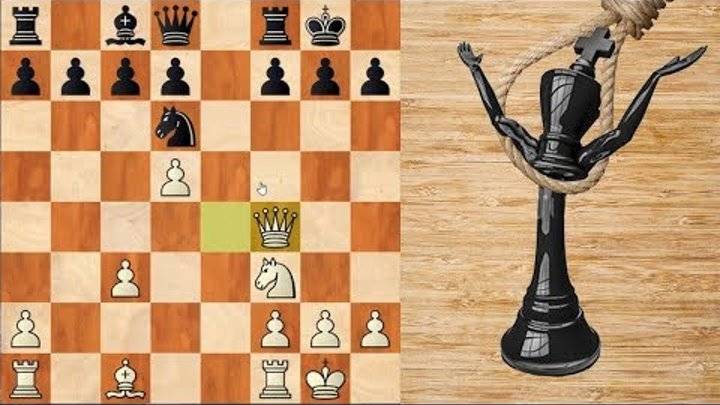

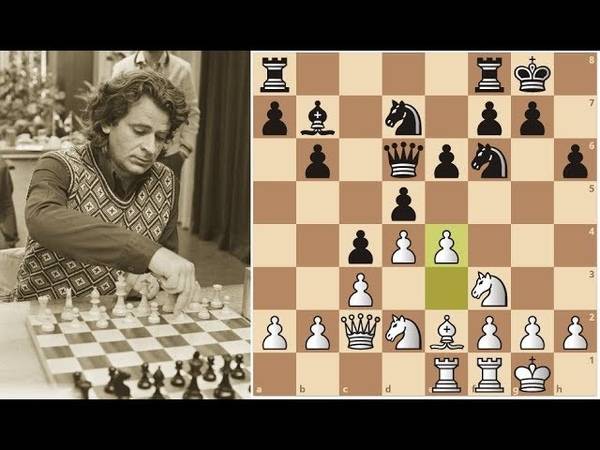

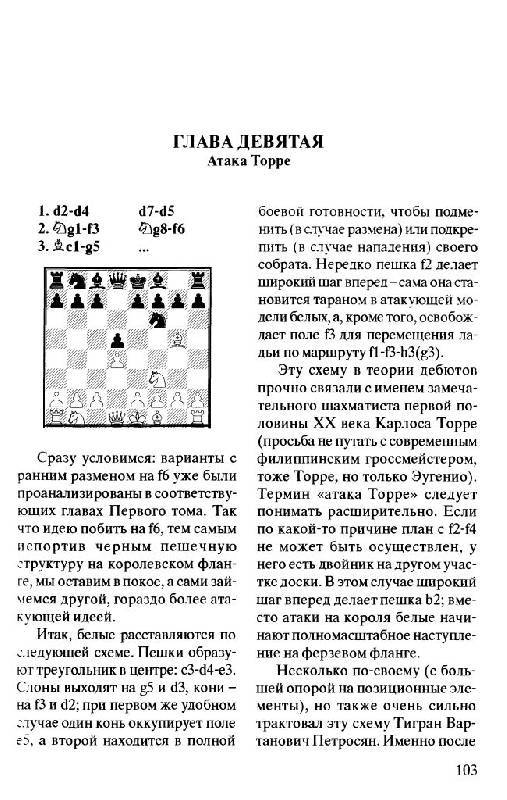

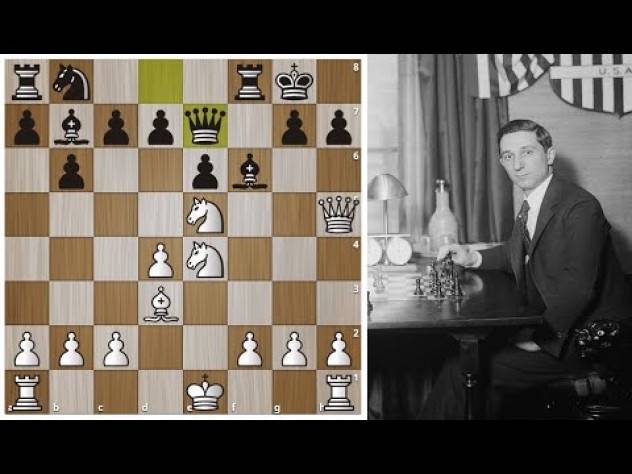

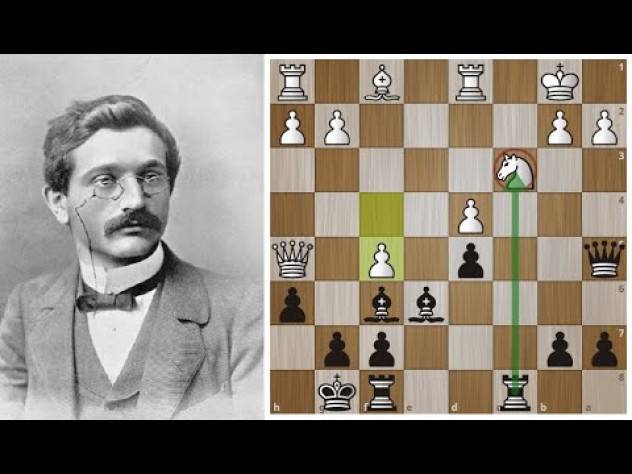

Дебют назван в честь мексиканского гроссмейстера Карлоса Торре Репетто , который обыграл им бывшего чемпиона мира Эмануэля Ласкера . Вариант также использовали Савеллий Тартаковер , Борис Спасский и Тигран Петросян в начале своей карьеры. Среди других известных представителей высшего уровня – Алексей Дреев , Пентала Харикришна , Кришнан Сасикиран и Ян Тимман .

Атака Торре редко встречается в современной игре высшего дивизиона как система «вперед или вперед», и статистика показывает, что она не особенно выгодна для белых. Однако из-за своей спокойной природы и относительной нехватки теории он популярен на клубном уровне, что дает белым возможность перехватить инициативу в миттельшпиле. В последние годы он также использовался против пешечной структуры фианкетто на королевском фланге черных.

Как обнаружить атаку «человек посередине»

Признаки атаки «человек посередине»

- Неожиданное или повторяющееся отключение: злоумышленники принудительно отключают пользователей, чтобы перехватить имя пользователя и пароль, когда те попытаются повторно подключиться. Отслеживая неожиданные или повторяющиеся отключения, вы можете заранее определить подобное опасное поведение.

- Странные адреса в адресной строке браузера: если что-то в адресе выглядит хотя бы немного странно, перепроверьте свои подозрения. Возможно, вы имеете дело с перехватом DNS. Например, вы видите www.go0gle.com вместо www.google.com.

- Вы входите в общедоступную или незащищенную сеть Wi-Fi: будьте очень осторожны с сетями, к которым подключаетесь, и по возможности избегайте общедоступного Wi-Fi. Злоумышленники создают поддельные сети с известными идентификаторами, такими как «Бесплатный интернет» или другим распространенным именем, чтобы обманом заставить людей подключиться. Если вы подключитесь к Wi-Fi злоумышленника, он сможет легко увидеть все, что вы отправляете по Wi-Fi.

Общие передовые практики

- Подключайтесь только к защищенным маршрутизаторам Wi-Fi или используйте зашифрованное соединение вашего оператора беспроводной связи. Подключайтесь к маршрутизаторам, которые используют протокол безопасности WPA2. Он не обеспечивает абсолютной безопасности, но всё же это лучше, чем ничего.

- Используйте VPN для шифрования трафика между конечными точками и сервером VPN (в корпоративной сети или в интернете). Если трафик зашифрован, «человеку посередине» сложнее его перехватить или изменить.

- Используйте сквозное шифрование для электронной почты, чата и видеосвязи (Zoom, Teams и т. д.)

- Обновляйте систему для защиты от вредоносных программ

- Используйте менеджер паролей, чтобы защитить свои пароли и предотвратить их повторное использование.

- Подключайтесь только к HTTPS-соединениям, используйте плагин браузера для контроля выполнения этого правила.

- Используйте многофакторную аутентификацию везде, где это возможно.

- Используйте DNS поверх HTTPS — технологию, которая защищает вас от перехвата DNS путем шифрования ваших DNS-запросов.

- Следуйте принципам «нулевого доверия», чтобы создать внутренние барьеры для доступа к данным, которые не позволяют злоумышленникам свободно перемещаться по сети, даже если они проникнут внутрь.

- Мониторинг активности в сети для обнаружения следов взлома или атак «человек посередине» (например, вредоносных сетевых подключений или необычного поведения пользователя).

Как работает атака «человек посередине»?

- Чак тайно подслушивает канал, на котором общаются Алиса и Боб

- Алиса отправляет сообщение Бобу

- Чак перехватывает и читает сообщение Алисы без ведома Алисы или Боба

- Чак изменяет сообщения между Алисой и Бобом, создавая нежелательные или опасные ответы

убийственной цепочки Многофакторная аутентификация можно обойти

- Пользователь нажимает на фишинговую ссылку, которая переводит его на поддельную страницу входа в Microsoft, где он вводит свои имя пользователя и пароль.

- Поддельная веб-страница перенаправляет имя пользователя и пароль на сервер злоумышленника.

- Злоумышленник пересылает запрос на вход в Microsoft, так что эти действия не вызывают подозрений.

- Microsoft отправляет пользователю код двухфакторной аутентификации в текстовом сообщении на телефон.

- Пользователь вводит код на поддельной веб-странице.

- Поддельная веб-страница перенаправляет имя пользователя и пароль на сервер злоумышленника.

- Злоумышленник использует Evilginx для кражи cookie-файла сеанса.

- Злоумышленник пересылает полученный от пользователя код двухфакторной аутентификации в Microsoft, и теперь с помощью cookie-файла сеанса может войти в Office 365 от имени этого пользователя. Таким образом хакер получает доступ к конфиденциальным данным предприятия.

семинаров по кибератакам

Атака на последовательность TCP

Этот тип атаки состоит из попытки предсказать порядковый номер TCP-трафика с целью идентификации пакетов TCP-соединения и перехвата сеанса. Типичным примером является сценарий, в котором злоумышленник отслеживает поток данных между двумя компьютерами, злоумышленник может прервать связь с реальным компьютером и установить себя как реальный компьютер, предсказывая порядковый номер следующего TCP-пакета. Злоумышленник «убьет» реальный компьютер, используя атаку отказа в обслуживании (DoS) или что-то подобное.

Благодаря такому предсказанию порядкового номера пакет сможет достичь пункта назначения раньше, чем какая-либо информация от легитимного хоста, поскольку последний подвергается DoS-атаке и не позволит установить связь с хостом-жертвой. Этот пакет от злоумышленника может быть использован для получения доступа к системе, принудительного разрыва соединения или прямой отправки вредоносной полезной нагрузки.

Как предотвратить атаку последовательности TCP?

В 2012 году IETF выпустила новый стандарт, чтобы установить улучшенный алгоритм и предотвратить возможность злоумышленника угадать начальный порядковый номер в TCP-коммуникациях. Этот стандарт разработан для повышения устойчивости TCP-коммуникаций к прогнозируемому анализу и мониторингу злоумышленников. В настоящее время все операционные системы используют этот новый стандарт для предотвращения этой атаки, поэтому злоумышленник не сможет предсказать порядковые номера, но злоумышленники при определенных обстоятельствах все еще могут их угадать, хотя это намного сложнее, чем раньше.

Распределенная атака отказа в обслуживании – DDos

Эта сетевая атака заключается в сбивании жертвы с нескольких исходных компьютеров, например, ботнет, состоящий из тысячи компьютеров, может атаковать определенную цель. Эти типы атак очень распространены, в них используются методы, которые мы объясняли ранее, такие как SYN Flood. Несмотря на то, что существует очень мощный сервер, способный обрабатывать миллионы запросов SYN Flood, если мы используем ботнет с сотнями или тысячами компьютеров, он не сможет его удерживать и в конечном итоге заблокируется. Эта атака «распространяется» между разными компьютерами, будь то компьютеры, другие зараженные серверы, взломанные устройства Интернета вещей и многое другое.

Вот несколько советов по уменьшению DDoS-атак:

- Правильно настройте межсетевой экран маршрутизатора.

- Блокируйте весь сетевой трафик, за исключением того, что нам специально разрешено.

- Отключите все службы, которые мы не используем.

- Часто проверяйте конфигурацию сети и имеющиеся у нас журналы.

- Надежная политика ведения журнала, позволяющая корреляцию событий (SIEM).

- Имейте хорошую политику паролей с соответствующими разрешениями.

- Ограничьте пропускную способность сети на порт, чтобы избежать атак из нашей собственной сети.

Система обнаружения сетевых атак программно-аппаратный комплекс “Тор”

Программно-аппаратный комплекс «Тор» предназначен для обнаружения сетевых компьютерных атак на компоненты информационной системы, а также для мониторинга соблюдения политики безопасности внутренней сети

|

ПАК “Тор” позволяет выявлять подозрительные действия, которые могут нанести вред наиболее критичным компонентам информационной системы — операционным системам и приложениям, реализующим сетевые сервисы информационной системы.

Отличительной особенностью ПАК «Тор» как средства обнаружения атак является реализация функций мониторинга соблюдения политики безопасности внутренней сети информационной системы, что обеспечивает его эффективное применение для корпоративных информационных систем.

Областью применения ПАК «Тор» является область информационной безопасности компьютерных сетей. Изделие предназначено для использования в автоматизированных информационных системах органов государственного управления и других организаций Российской Федерации, обрабатывающих сведения, составляющие конфиденциальную информацию.

Целевая функция ПАК «Тор» заключается в автоматическом выявлении воздействий на контролируемую им АИС, которые могут быть классифицированы как сетевые компьютерные атаки, а также для мониторинга соблюдения политики безопасности внутренней сети.

ПАК «Тор» – как система обнаружения атак, по способу сбора информации относится к сетевым СОА, по способу выявления опасных воздействий – к системам обнаружения сигнатур (используется метод сигнатурного анализа сетевого трафика).

ПАК «Тор» встраивается в информационную сеть и становится частью комплексной системы ее информационной безопасности.

Схема подключения ПАК “Тор” и ПАК “Криптосервер” |

ПАК «Тор» удовлетворяет стандартам: IEEE 802.2 (Logical Link Control); IEEE 802.3 (CSMA/CD, 10Base-T); 802.3u (1000Base-TX); EIA RS-310-C (монтаж в стойку).

Управление ПАК «Тор», а также его мониторинг осуществляются с консоли управления или удаленно из единого центра безопасности распределенной информационной системы. В качестве консоли управления может использоваться ПЭВМ, подключенная к ПАК «Тор» одним из следующих способов:

- локально – через COM-порт;

- удаленно при помощи защищенного протокола администрирования.

Подключение консоли управления к порту локального управления ПАК «Тор» (последовательному асинхронному COM-порту), осуществляется через нуль-модемный кабель. Последовательный асинхронный порт соответствует стандарту EIA RS-232C (DTE-DCE).

ПАК «Тор» обеспечивает:

- сбор данных аудита и параметров функционирования средств, функционирующих в контролируемом сегменте;

- выявление воздействий на контролируемый сегмент IP-сети и факты нарушения (попыток нарушения) политики безопасности на основе анализа сетевого трафика и сканирования контролируемых хостов IP-сети с использованием баз данных сигнатур компьютерных атак и шаблонов штатного функционирования контролируемого сегмента IP-сети;

- сканирование хостов контролируемого сегмента IP-сети (задается администратором) и выявление: – Функционирования несанкционированных служб (демонов); – Отклонений от штатных режимов работы серверов;

- перехват сетевого трафика контролируемого сегмента IP-сети (задается администратором) и выявление: – Появления несанкционированных хостов или шлюзов в другие сегменты; – Использования несанкционированных протоколов взаимодействия и/или портов; – Отклонений от штатных режимов работы пользователей (клиентов).

- реализацию механизмов аутентификации и авторизации пользователей СОА;

- возможность выполнения локального и удалённого обновления программного обеспечения СОА;

- возможность выполнения локального и удаленного обновления базы данных сигнатур компьютерных атак;

- контроль целостности программной части и конфигурации;

- уведомление администратора сети о наступлении заданного множества событий, определяемых шаблонами анализа первичных данных о работе контролируемого сегмента;

- синхронизацию собственного системного времени с общим источником единого времени с использованием сетевого протокола Network Time Protocol (NTP);

- настройку выборочного контроля ресурсов АИС на уровне отдельных объектов сети (ПЭВМ, активное сетевое оборудование).

Дополнительные материалы:

Нашумевший взлом аккаунтов знаменитостей в Twitter

Когда: июль 2020 года.

Кого или что атаковали: Twitter-аккаунты Билла Гейтса, Илона Маска, Барака Обамы, Джеффа Безоса, Канье Уэста и других известных личностей в США.

Что произошло:

Во взломанных профилях злоумышленники, от имени американских звезд, политиков и бизнесменов, призывали отправлять биткоины на указанный криптокошелек . Каждый перевод они обещали вернуть в двойном размере. Пострадали также корпоративные аккаунты Apple и Uber.

До этого в 2009 году взламывали Twitter Барака Обамы , в 2015-м — Дональда Трампа, а в 2019 году — гендиректора Twitter Джека Дорси. Однако атака 2020 года стала самой массовой.

Ущерб: Всего было взломано свыше 50 известных аккаунтов. В первые же часы после атаки мошенники получили больше 300 переводов на сумму более $110 тыс .

ARP-спуфинг

Эта атака на сети передачи данных является одной из самых популярных, она позволяет атаковать компьютеры, находящиеся в одной локальной сети, будь то проводная или беспроводная. Когда выполняется атака ARP Spoofing, мы делаем то, что злоумышленник может выдавать себя за маршрутизатор или шлюз, и что весь сетевой трафик или с определенного ПК (жертвы) проходит через него, позволяя ему читать, изменять и даже блокировать сетевой трафик.

Эта атака работает только в сетях IPv4, но в сетях IPv6 также существует аналогичная атака, поскольку протокол ARP доступен только в сетях IPv4. Эта атака – самый простой способ задействовать человека посередине и захватить всю информацию от жертвы. Чтобы обнаружить эти атаки, можно использовать Reverse ARP, протокол, который используется для проверки IP, связанного с MAC, если у нас более одного IP, это означает, что мы столкнулись с атакой. Некоторые пакеты безопасности уже обнаруживают этот тип атаки, и даже управляемые переключатели позволяют избежать этого типа атаки, выполняя привязку IP-MAC.

Библиография

- Тигран Петросян , Наследие Петросяна , Издания Эребуни, 1990

- Эгон Варнуш , Играйте в антииндийские системы , Cadogan Chess Books, 1992

- Эрик Шиллер , Как играть в атаку Торре , Chess Digest, 1996

- Грэм Берджесс , Гамбит, руководство по атаке Торре , Gambit Publications, 1999.

Проемы (провалы) | |

|---|---|

| Сицилианская защита (1.e4 c5) | Крыло гамбит · вариант алапина · Английского Attack · Вариант классическая кобра · Вариант дракон ускоряется · Варианта дракона · Сицилийского закрыто · Большой атаки премии · Сицилийского Калашников · Сицилийского Кан · Копец система · Альтернативной Labourdonnais · Системы Maroczy · Гамбит Morra · Вариант Москвы · вариант Najdorf · Сицилийский Полсен · вариант отравлен пешка · вариант Polougaïevski · сицилийские четыре всадника · Атака Рихтер-Раузера · Атака Россолимо · вариант Схевенинген · Атака Sozine · вариант Свешников · вариант Тайманов · Сицилийский обороны, Chekhover Вариация |

| Испанская часть (1. e4 e5 2. Nf3 Nc6 3. Bb5) | Защита Берлина · Птица защиты · Классическая защита Берлина · Защита Корделя · Защита Козио · Защита Шлимана · Защита Смыслова · Защита Штейница · Испанский закрытый · Открытый испанский · Гамбит Маршалл · Ловушка Ноев ковчег · Вариант Брейера · Вариант Архангельск · Альтернативный обмен испанской стороны · Вариант Карпова · Вариант Холмова · Вариант Мёллера · Вариант Смыслова · Вариант отложенного Стейница · Вариант Чигорина · Вариант Зайцева |

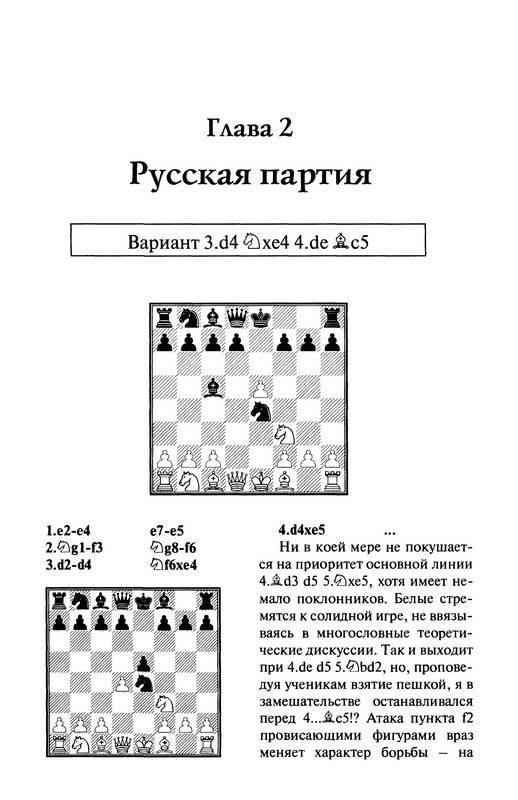

| Различные открытые начала (симметрично: 1.e4 e5) | Открытие Алапине · Центральная вечеринка · Защита Дамиано · Датский гамбит · Гамбит-центр · Защита двух всадников · Шотландская вечеринка · Гамбит-слон · Гамбит Эванса · Контр-гамбит Falkbeer · Начало безумия · Венский гамбит · Греко-защита · Венгерская партия защиты · Итальянская партия · Латвийский гамбит · Атака Макса Ланге · Увертюра Наполеона · Атака Пархема · Защита Филидора · Дебют Понциани · Португальская увертюра · Игра четырех всадников · Королевский гамбит · Русская защита · Контратака Трэкслера · Партия трех всадников · Венская игра |

| Другие асимметричные защиты на 1.e4 ( полуоткрытые старты ) | Защита Алехина 1. e4 Nf6 · Защита Барнса 1. e4 f6 · Защита Каро-Канна 1. e4 c6 · Защита Деспре · Атака Ост-Индии · Французская защита 1. e4 e6 · Современная защита · Защита Нимцовича 1. e4 Nc6 · Защита Оуэна 1 . e4 b6 · Панов нападение · Пирц обороны · Сент – Джордж обороны 1. e4 a6 · скандинавский защита 1. e4 d5 |

| Группа ферзевого гамбита (1.d4 d5 2.c4) ( закрытые старты ) | Гамбит дама · Counter-гамбит Альбин · Baltic Defense · Cambridge Springs Defense · Гамбит приняла даму · Гамбита дама отказалась ················· гамбит Option биржи снизилась леди · Ловушки слон · Защита Мерано · Православных обороны · Semi-Slav оборона · пола-Тарраш оборона · славянские обороны · Защита Тарраша · Вариант Тартаковера · Защита Чигорина · Вариант анти-Тартаковера · Вариант Ласкера: дама отказалась от гамбита |

| Индийские дебюты ( полузакрытые начала ) | Гамбит Бенко · Защита Бенони · Гамбит Блюменфельда · Бого-индейская защита · Будапештский гамбит · Атака – индийская · Защита – индийская · Защита Грюнфельда · Мексиканская защита · Нимзо-индийская защита · Западно-индийская защита · Староиндийская защита |

| Другие защиты на 1.d4 ( полузакрытый старт ) | Атака Барри · Гамбит Блэкмара-Димера · Каталонская часть · Система клея · Голландская защита 1. d4 f5 · Польская защита 1. d4 b5 · Атака Рихтера-Вересова · Гамбит Стонтон 1. d4 f5 2. e4 · Атака каменной стеной · Лондонская система · Торре атака · атака Тромповски , открывающая пешку даму , гамбит Инглунд |

| Основные фланговые дебюты | Английский Дебют 1. c4 · Старт Reti 1.Cf3 |

| Незначительные фланговые старты | Дебютный Амар 1. Ch3 · Дебютный Андерсен 1. a3 · Дебютный Барнс 1. f3 · Дебютный Берд 1. f4 · Дебютный Клеменц 1. h3 · Дебютный Деспре 1. h4 · Атака Дюркина 1. Ca3 · Дебютный fianchetto -roi 1. g3 · Начало Гроба 1. g4 · Древнеиндийское начало 1. d3 · Начало Ларсена 1. b3 e5 · Открытие Сарагосы 1. c3 · Открытие орангутана 1. b4 · Начало Ван Гита 1. Nc3 · Открытие Ван’та Круий 1. e3 · Дебютная игра 1. a4 |

| Словарный запас | Список шахматных дебютов в соответствии с Кодексом ОЭС · Гамбит (шахматы) · Система Hedgehog |

Шахматный портал

Атака Торре в обороне Ост-Индии ( ECO A48) [ править ]

Вариант восточно-индийской защиты после 1.d4 Nf6 2.Nf3 g6 3.Bg5 часто также называют атакой Торре. После 3 … Bg7 белые обычно играют 4.Nbd2, но могут также сыграть 4.c3. После 4.Nbd2 общие варианты включают 4 … 0-0 5.c3 и 4 … d5 5.e3 0-0.

Пример игры

Лоек Ван Вели против Петера Леко , 1996 1.d4 Nf6 2.Nf3 g6 3.Bg5 Bg7 4.Nbd2 0-0 5.c3 d6 6.e4 c5 7.dxc5 dxc5 8.Bc4 Nc6 9.0-0 Qc7 10.Qe2 h6 11.Bh4 Nh5 12.Rfe1 Ne5 13.Nxe5 Bxe5 14.g3 Bh8 15.f4 Ng7 16.Qf3 Be6 17.Rad1 Rad8 18.Bxe6 Nxe6 19.f5 g5 20.fxe6 gxh4 21.Qg4 Bg7 22.Qxh4 c4 23 .Kg2 fxe6 24.Qg4 Rf6 25.Nf3 Rdf8 26.Nd4 h5 27.Qxh5 Rf2 28.Kh3 Qe5 29.Qxe5 Bxe5 30.Nxe6 R8f6 31.Rd8 Kf7 32.Ng5 Kg7 33.Rd7 Rh6 34.Kg4 Bg4 Kf7 36.Nf4 Rh8 37.h4 Rg8 38.Kh3 Be5 39.Rd5 Bxf4 40.Rf5 Ke6 41.Rxf4 Rxb2 42.h5 b5 43.Rg4 Rxg4 44.Kxg4 Rxa2 45.h6 Rh2 46.Kg5 Ke5 47.g4 a5 48 .Rb1 Kxe4 49.Rxb5 a4 50.Ra5 Kd3 51.Kg6 a3 52.h7 e5 53.Rxe5 Rxh7 54.Kxh7 Kxc3 55.Ra5 Kb2 56.g5 a2 57.g6 a1 = Q 58.Rxa1 Kxa1 59.g7 c3 60 .g8 = Q c2 ½ – ½

ICMP-туннелирование

Этот тип атаки в основном используется для обхода брандмауэров, поскольку брандмауэры обычно не блокируют пакеты ICMP. Они также могут использоваться для установления зашифрованного и труднодоступного канала связи. Что делает туннель ICMP, так это устанавливает скрытое соединение между двумя компьютерами, это также можно использовать с UDP с использованием DNS.

Чтобы предотвратить использование туннелей ICMP, необходимо подробно изучить трафик ICMP и посмотреть, какие сообщения обмениваются. Кроме того, это сложно, если используется шифрование данных, но мы можем его обнаружить, потому что это будет ICMP-трафик, который не является «нормальным», поэтому все предупреждения IDS / IPS будут пропущены, если мы настроим их правильно.